华盟信安·安全技术分享

作者:华盟信安

来源:Tide安全团队 ,作者Komorebi

发布日期:2022年09月06日

简单钓鱼文件制作——Word邮件与CSV注入

WORD邮件制作

以Cobalt Strike 为例

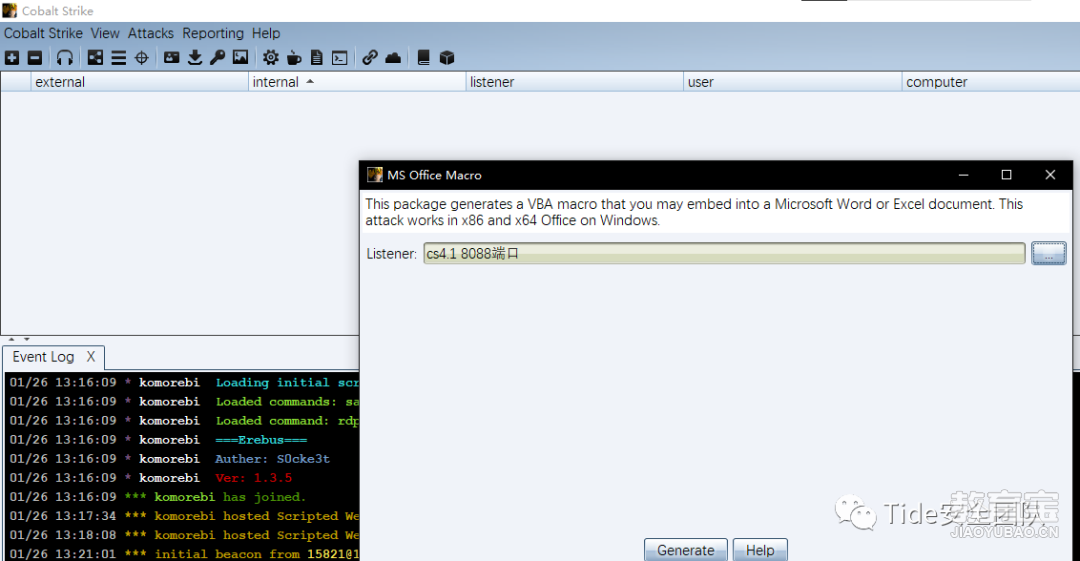

点击attacks-packages-ms office macro创建word宏病毒。

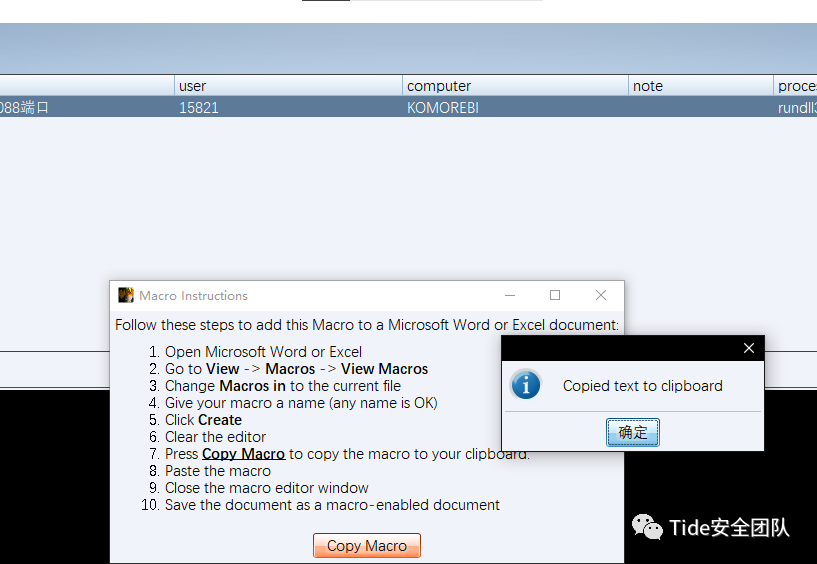

首先选定监听端口,复制CS生成的代码

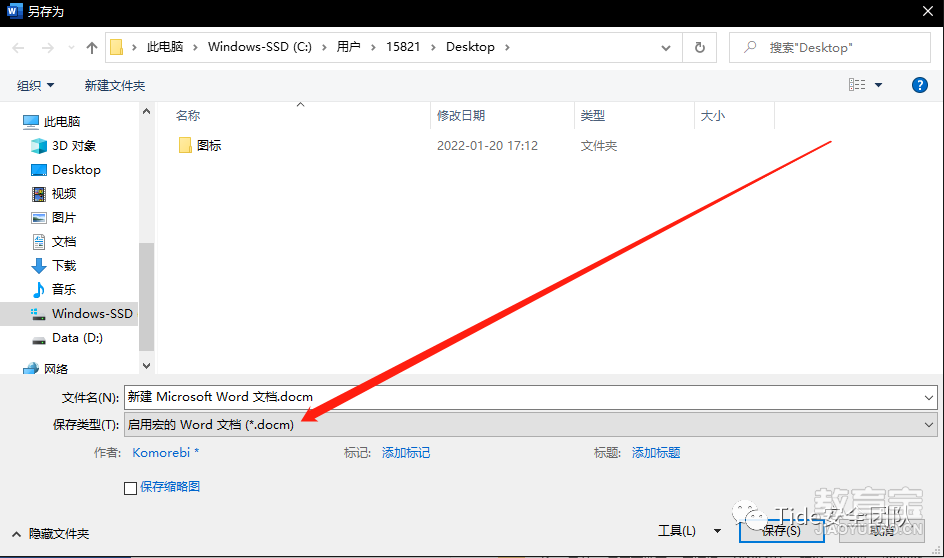

创建一个启用宏的Word文档(DOCM)

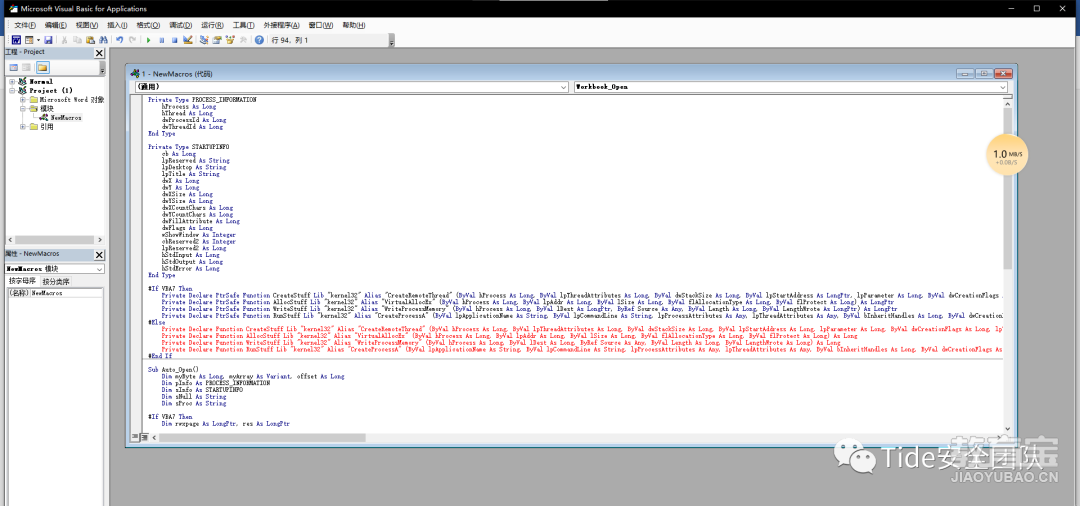

在开发工具中将代码复制入宏

保存后打开文件,提示安全警告开启宏

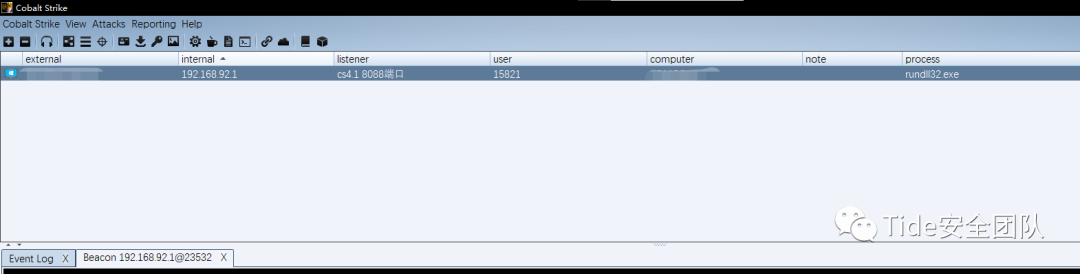

主机上线CS

关于更多钓鱼邮件制作相关知识,请移步Tide安全团队红蓝对抗WIKI--8.1文件钓鱼

CSV注入之RCE

漏洞介绍

CSV公式注入(CSV Injection)是一种会造成巨大影响的攻击向量,攻击这可以向Excel文件中注入可以输出或以CSV文件读取的恶意攻击载荷,当用户打开Excel文件时,文件会从CSV描述转变为原始的Excel格式,包括Excel提供的所有动态功能,在这个过程中,CSV中的所有Excel公式都会执行,当该函数有合法意图时,很易被滥用并允许恶意代码执行。

漏洞复现

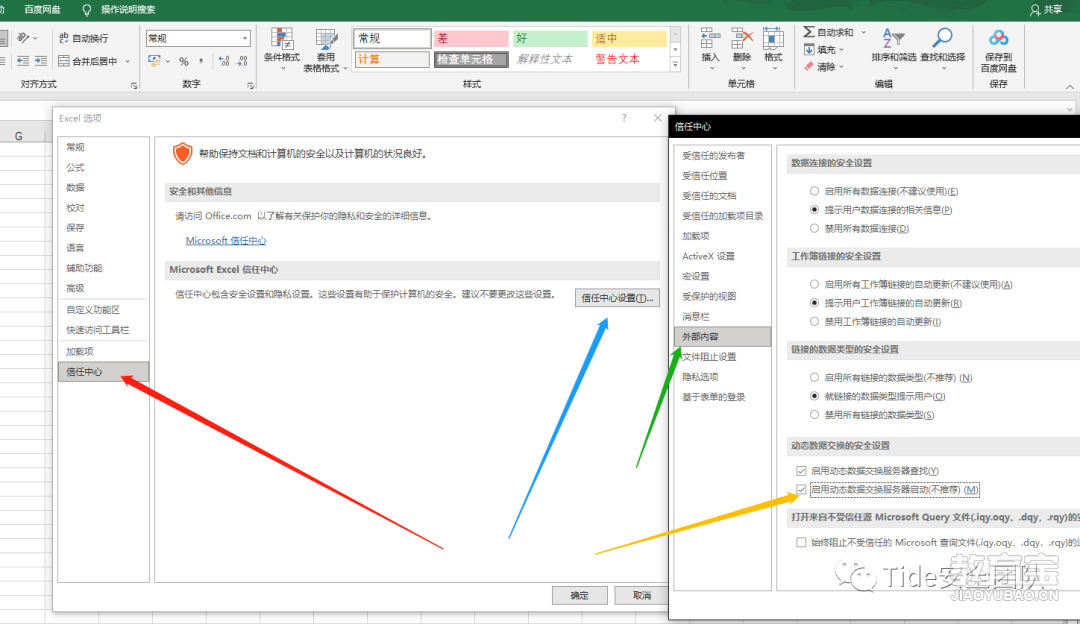

在Office的"文件->选项->信任中心"处开启"启用动态数据交换服务器启动"功能:

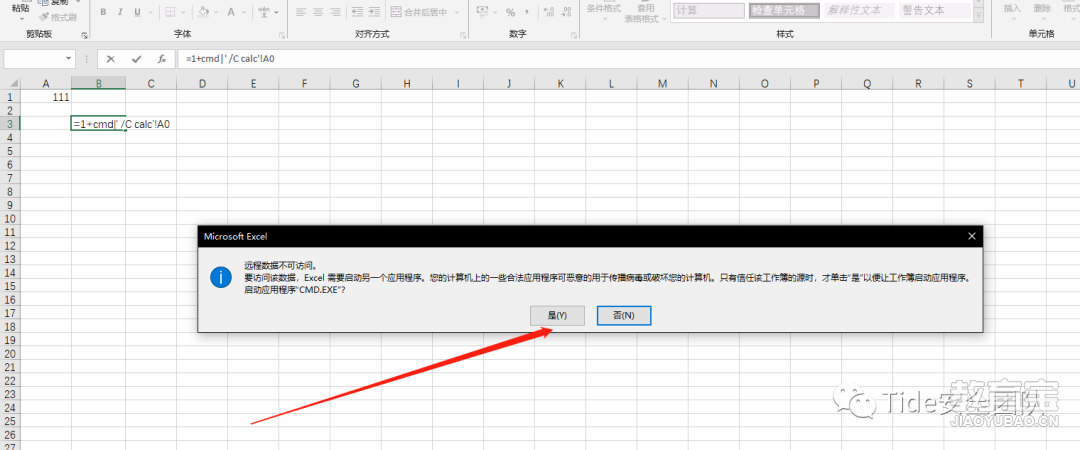

之后构造以下恶意载荷:

=1+cmd|' /C calc'!A0

保存后打开该文件,恶意载荷已被执行

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文